“ssh2”에 대한 검색결과 입니다.

〈 백과사전 (Total 21개)

Open SSH 원격 로그인 클라이언트. [이렇게 써요] ssh [옵션] [주소] [옵션] -1 : ssh를 프로토콜 버전 1로 시도 -2 : ssh를 프로토콜 버전 2로 시도 -4 : IPv4 주소만 사용 -6 : IPv6 주소만 사용 -F configfile : 사용자

시큐어 셸 서버 데몬. [설명 및 예제] SSH는 두 호스트 간의 통신 암호화와 사용자 인증을 위해서 공개 열쇠 암호 기법을 사용한다. 세션 하이재킹(Session Hijacking)과 DNS 스푸핑을 방지해 준다.원격 호

이집트 샤름 엘-셰이크(Sharm el-Sheikh)에 있는 국제공항이다. 이집트 시나이 반도 남단의 샤름 엘-셰이크 도심에서 북동쪽으로 약 18km 거리에 위치하며 남동쪽으로는 아카바만(Aqaba)과 인접한다. 후르

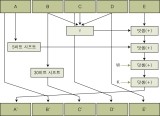

일반 회사의 시스템 운영자에게 운영체제에 대한 접근 제어를 언급하면, 윈도우의 경우 터미널 서비스(Terminal Service)를 생각하고, 유닉스의 경우 텔넷(Telnet)이나 SSH(Secure Shell)에 대한 접근 제어를

보안 암호화하여 파일을 전송한다. [이렇게 써요] -1 : 프로토콜 버전 1을 사용한다. -B buffer_size : 파일 전달 시 버퍼 크기(buffer_size)를 지정한다. 기본값은 32,768바이트다. -b batchfile : 배치 모드로 파일

명령어 히스토리를 출력한다. [이렇게 써요] history [숫자] [옵션] 숫자 : 최근 사용한 명령어를 숫자만큼 출력한다. -c : 모든 히스토리를 삭제한다. -d offset : 히스토리 리스트 중 삭제하고 싶은 오프

Subversion은 소스 코드의 버전 관리 시스템으로, 시차를 두고 등록한 모든 소스 코드 혹은 파일을 저장하고, 변경된 내용에 대한 로그를 기록한다.누가, 언제, 어떻게 그리고 왜 소스를 편집, 삭제, 추

패킷 필터링 및 NAT를 설정한다. [이렇게 써요] -A chain, --append chain : 체인(chain)을 추가한다. -D chain, --delete chain : 체인에서 룰을 삭제한다. -D chain 룰번호, --delete chain 룰번호 : 체인 정책 중 지정한 룰

해시 알고리즘은 대표적인 MD, SHA 알고리즘 이외에도 RMD160, TIGER, HAVAL 알고리즘 등이 있다. [MD 알고리즘] MD(Message Digest function 95) 알고리즘에는 MD2, MD4, MD5 이렇게 세 가지가 있는데 RSA를 개발한 미국 M

원격으로 호스트에 접속을 위한 명령어. [이렇게 써요] telnet [옵션] [호스트 [포트] ] 호스트 : 접속할 호스트로 인터넷 주소형식으로 사용한다. 포트 : 접속에 사용할 호스트의 포트를 지정한다. 초

원격 보안 복사를 한다. [이렇게 써요] scp [옵션] [[user@host:] 파일 [···] -p : 원본 파일의 변경 시간, 접근 시간, 퍼미션을 변경하지 않고 그대로 보존한다. -r : 지정한 디렉터리를 기준으로 하위의 디

원격에 있는 파일을 복사한다. [이렇게 써요] -a, --archive : 압축 모드로 -rlptgoD와 동일하다. -A, --acls : ACLs를 보존한다(-p 옵션과 함께). -b, --backup : 백업을 만든다(--suffix 나 -backup-dir 참조). -c, --checksum :

원격 호스트에서 명령을 실행한다. [이렇게 써요] rsh [옵션] 호스트명[명령어] -l username : 호스트에 접근할 사용자 이름을 지정한다. [설명 및 예제] rsh 명령어는 rlogin 명령어와 마찬가지로 보안에 취

터미널 세션과 연결되어 있지 않은 백그라운드 프로세스이다. 예약된 시간이나 이벤트의 요청이 발생했을 때 지정된 서비스가 실행된다.데몬 서비스 실행 스크립트들은 /etc/init.d 디렉터리 아래에

1. 모바일 운영체제의 역사 • 팜 OS : 1996년에 개발된 운영체제로 주소, 달력, 메모장, 할 일 목록, 계산기와 자신의 정보를 숨기기 위한 간단한 보안 툴이 포함되어 있다. • 윈도 CE : PDA나 모바일 장

송신자와 수신자 사이에서 정보를 가로채거나, 가로챈 정보를 이용해서 악의적인 공격에 이용하는 행위. '엿보다'라는 의미를 내포하고 있는 용어로, 전화선을 중간에서 도청(盜聽)하는 행위 혹은

1. 해킹의 정의 • 국어사전 : 남의 컴퓨터 시스템에 침입하여 장난이나 범죄를 저지르는 일 • 영한사전 : 컴퓨터 조작을 즐기기, 무엇이나 숙고하지 않고 실행하기 • 영영사전 : Hacking is about findin

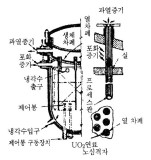

핵과열에 의해서 운전하는 증기조건을 향상시킨 원자로. 과열형 원자로(SSH-2)

평소 다이어트에 관심이 많은 지영 씨는, 최근 블루투스 통신 장치를 탑재했다는 체중계를 한 대 구입했다. 이 체중계는 체중을 잴 때마다 해당 정보가 클라우드에 자동으로 저장되기 때문에, 스마

Targeting ⊙ 전공자라면 새내기보다는 졸업반부터. ⊙ 학구파 로커. 1997년 미국 캘리포니아 주에서 존 써(John Suhr)와 스티브 스미스(Steve Smith)가 공동창립한 JS 테크놀로지(JS Technologies)는 써 기타(Suhr Gu